Solution Microsoft, Expert – Active Directory – Serveur Windows, Sécurité - CYBER - Cloud AZURE, OFFICE 365

Découvrez des articles sur Windows, Active Directory, Azure, Office 365, Teams et cybersécurité.

Sécurité et conformité M365

Utiliser les fonctionnalités de sécurité et de conformité de Microsoft pour sécuriser les données, les informations et les applications de votre organisation.

Sécurité

Sécurité et conformité M365

Comprendre diverses fonctionnalités qui contribuent à la sécurité globale de l'organisation.

1 : Sécurité Azure AD

Dans cet exercice, vous comprendrez comment activer MFA dans Azure Active Directory. Ensuite, configurez et gérez l'accès aux ressources importantes à l'aide d'Azure AD PIM.

Tâche 1 : Activer MFA dans AAD à l'aide de la stratégie d'accès conditionnel

Dans cette tâche, vous activerez MFA dans Azure Active Directory à l’aide de la stratégie d’accès conditionnel et vérifierez la stratégie.

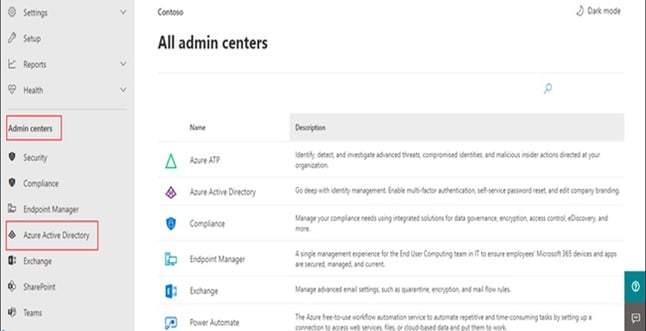

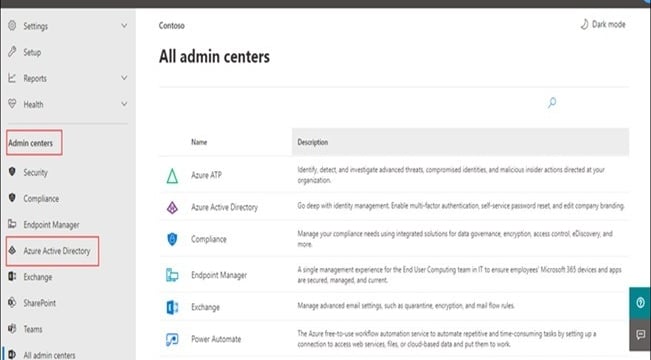

Ouvrez une nouvelle fenêtre de navigateur et connectez-vous au centre d'administration à l'adresse https://admin.microsoft.com .

Lorsque vous y êtes invité, utilisez les informations d'identification fournies sur la page Détails de l'environnement pour vous connecter au centre d'administration.

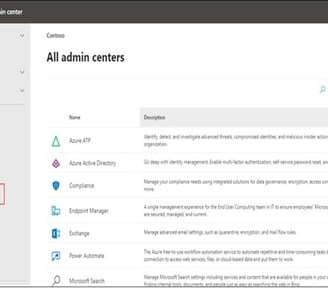

Dans le menu de navigation, faites défiler jusqu'à Centres d'administration et sélectionnez Azure Active Directory, la page de présentation d'Azure Active Directory apparaîtra.

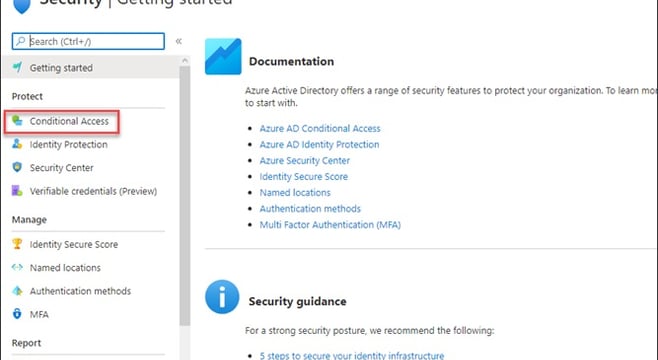

Sur le côté gauche de la page, faites défiler jusqu'à Sécurité.

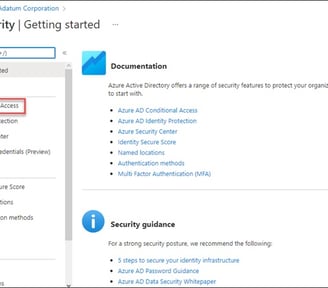

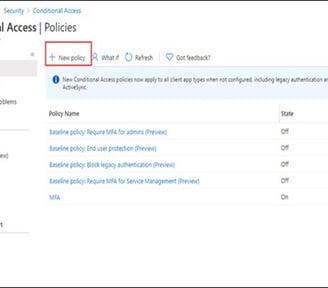

Dans la page Sécurité, sélectionnez Accès conditionnel..

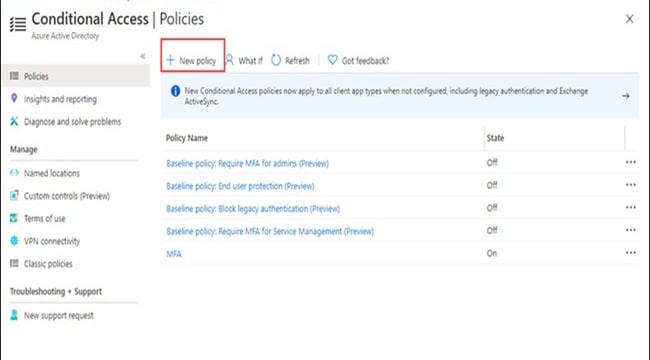

En haut du volet Stratégies, cliquez sur + Nouvelle stratégie.

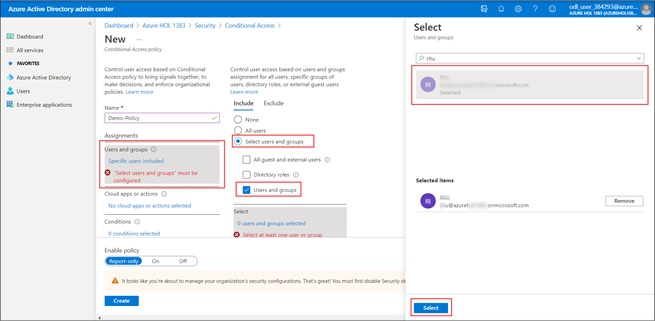

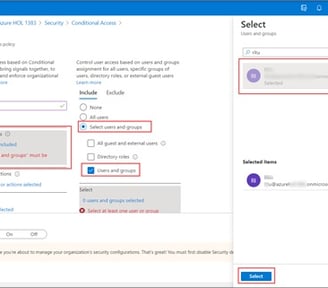

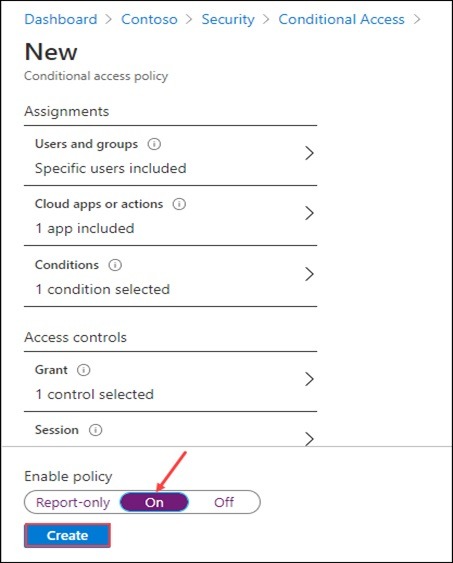

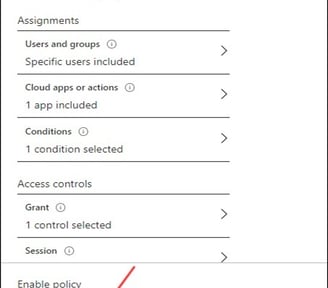

7.Donnez un nom à votre stratégie. Sous Affectations, sélectionnez Utilisateurs et groupes. Dans l'onglet Inclure, sélectionnez les utilisateurs et les groupes. Dans la barre de recherche, recherchez et sélectionnez l'utilisateur pour lequel vous souhaitez activer MFA et cliquez sur Sélectionner.

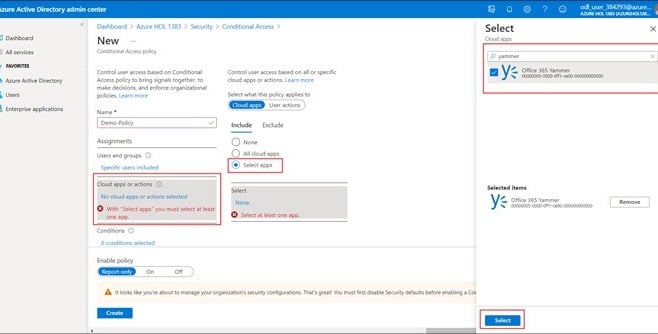

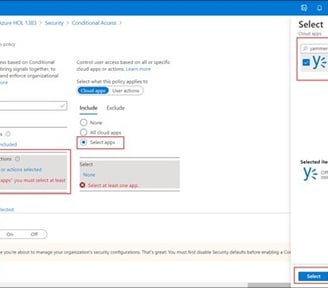

Sous Applications ou actions cloud, cliquez sur Sélectionner les applications et sélectionnez les applications pour lesquelles vous souhaitez appliquer la stratégie.

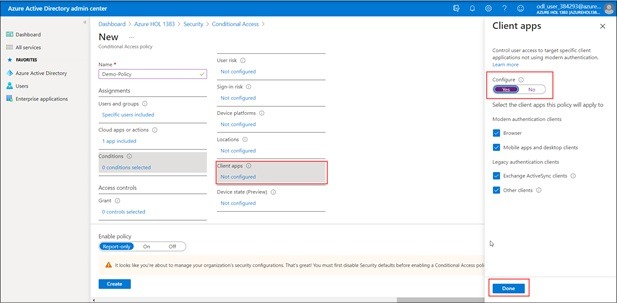

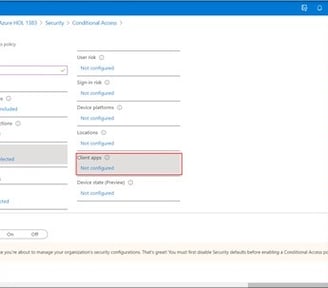

Maintenant, sous l'onglet Conditions, sélectionnez Applications client et dans la page Applications client sous Configure, sélectionnez Oui, puis sélectionnez Terminer. Vous pouvez également utiliser d'autres conditions telles que le risque, la plate-forme de l'appareil ou l'emplacement en fonction de vos besoins.

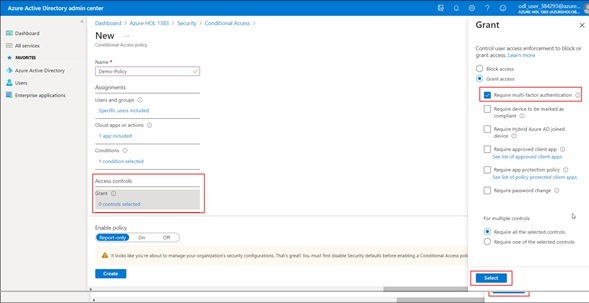

Maintenant, sous Contrôles d'accès, sélectionnez Accorder, puis sélectionnez Accorder l’accès, cochez la case Exiger une authentification multifacteur et cliquez sur Sélectionner

Confirmez vos paramètres et définissez Activer la stratégie sur Activé. Cliquez sur Créer pour créer et activer votre politique.

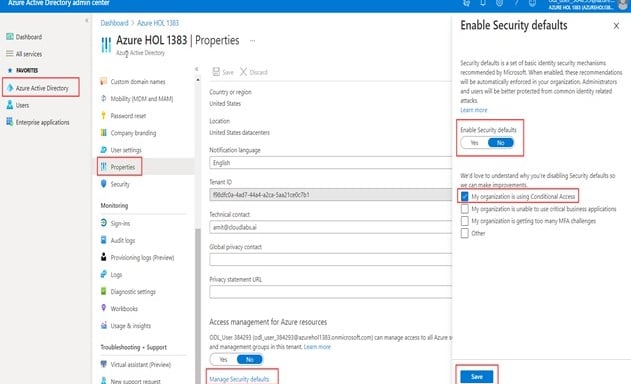

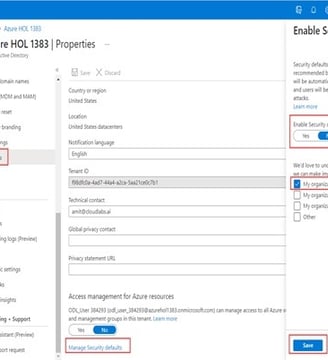

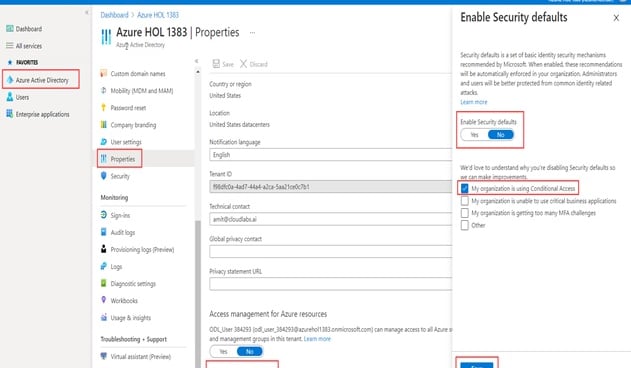

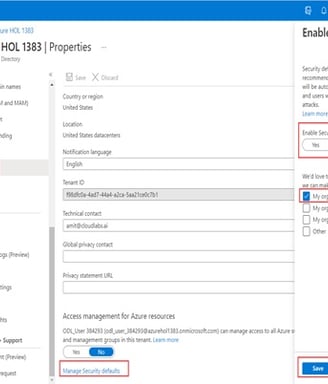

Remarque : Vous pouvez voir l'erreur indiquant que la sécurité par défaut doit être désactivée, puis suivez les étapes ci-dessous :

Sélectionnez Azure Active Directory dans le tableau de bord, sélectionnez Propriétés, puis cliquez sur Gérer la sécurité par défaut et désactivez-le en sélectionnant Mon organisation utilise l'accès conditionnel et cliquez sur Enregistrer.

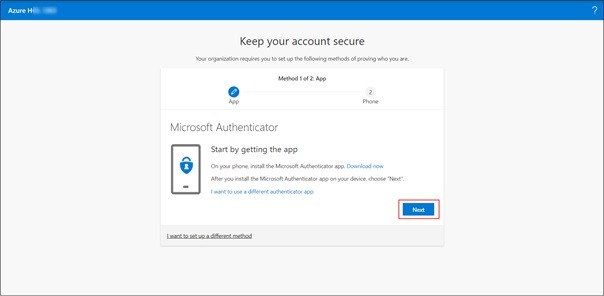

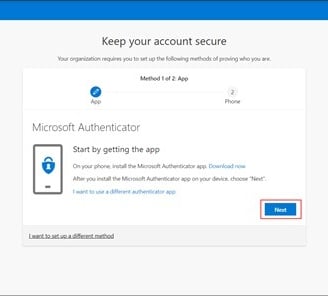

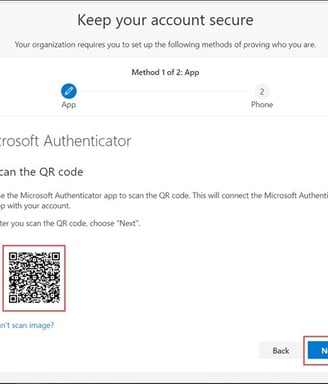

Maintenant, pour tester la politique, ouvrez le compte du centre d'administration dans une fenêtre de navigation privée/privée et connectez-vous à l'utilisateur pour lequel vous avez activé MFA. Dans le lanceur d'applications, sous Applications, sélectionnez l'application pour laquelle vous avez activé MFA.

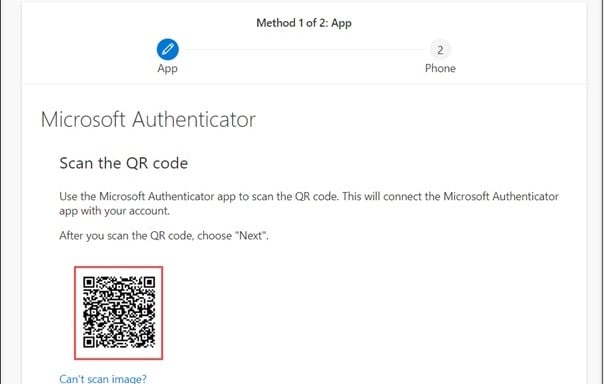

Vous devez vous inscrire et utiliser Azure Multi-Factor Authentification. Pour plus d'informations sur la page requise, cliquez sur Suivant.

Suivez les invites pour terminer le processus et vérifier que vous vous êtes correctement connecté au portail.

Pour en savoir plus sur l'accès conditionnel et les stratégies, reportez-vous à https://docs.microsoft.com/en-us/azure/active-directory/conditional-access/overview .

Tâche 2 : Azure AD PIM

Privileged Identity Management (PIM) est un service d'Azure Active Directory (Azure AD) qui vous permet de gérer, contrôler et surveiller l'accès aux ressources importantes de votre organisation. Ces ressources incluent des ressources dans Azure AD, Azure et d'autres services Microsoft Online tels que Microsoft 365 ou Microsoft Intune.

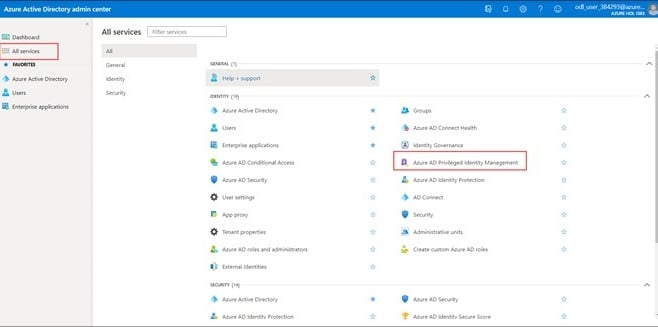

Dans le menu de navigation, faites défiler jusqu'à Centres d'administration et sélectionnez Azure Active Directory, la page de présentation d'Azure Active Directory apparaîtra.

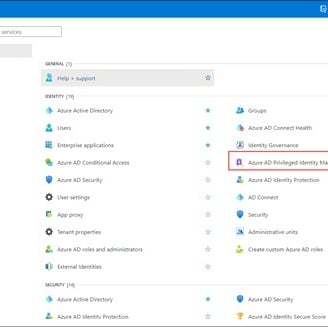

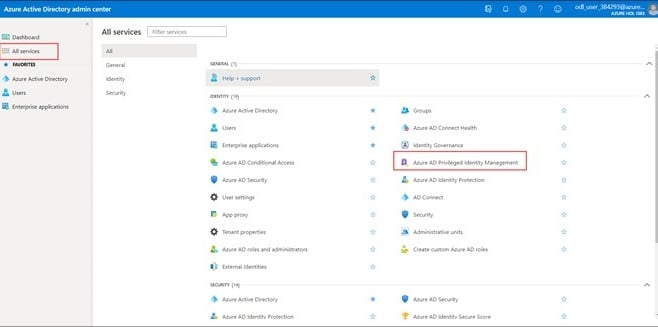

Sur la page Azure Active Directory, cliquez sur Tous les services et sélectionnez Azure AD Privileged Identity Management.

Sous Gérer, sélectionnez les rôles Azure AD.

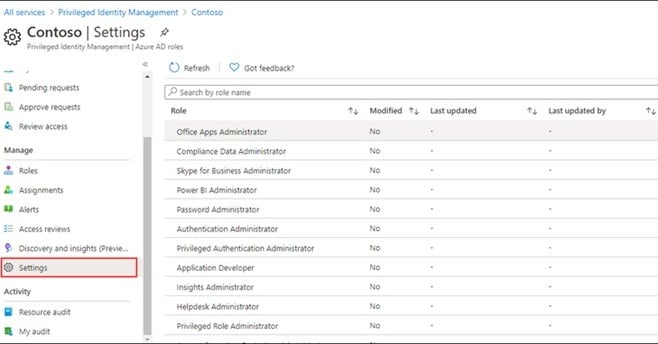

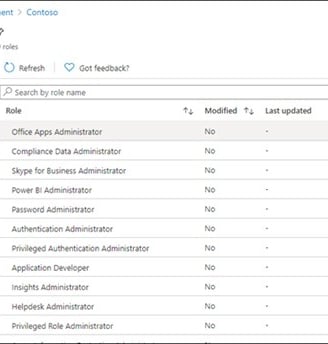

Sélectionnez maintenant Paramètres, à partir de là, vous pouvez configurer les paramètres de rôle. Explorez les rôles et sélectionnez le rôle que vous souhaitez configurer.

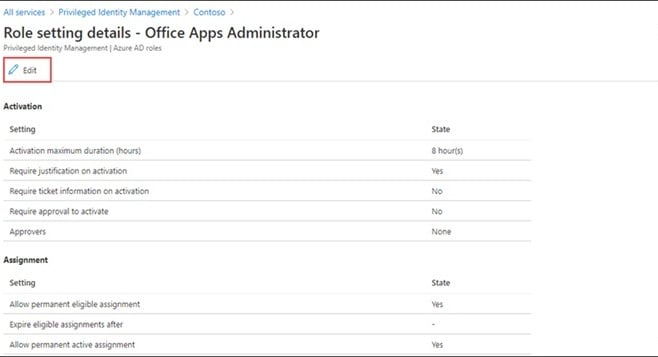

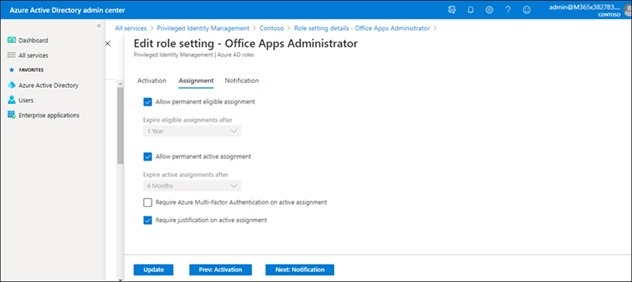

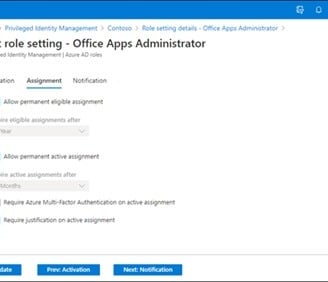

Sélectionnez Modifier pour ouvrir la page Paramètres du rôle. Sur la page Paramètres de rôle pour chaque rôle, vous pouvez configurer plusieurs paramètres.

Utilisez le curseur Durée maximale d'activation pour définir la durée maximale, en heures, pendant laquelle un rôle reste actif avant son expiration. Cette valeur peut aller de 1 à 24heures.

Pour exiger une authentification multifacteur avant l'activation, cochez la case Exiger une authentification multifacteur sur la case d'activation dans l'onglet Attribution du paramètre Modifier le rôle.

Nécessite une approbation pour l'activation Spécifie si un membre du groupe Administrateurs de rôles privilégiés ou Administrateurs de sécurité doit approuver l'activation.

Sélectionnez maintenant Affectation, à partir de là, vous pouvez choisir l'une de ces options de durée d'affectation éligibles.

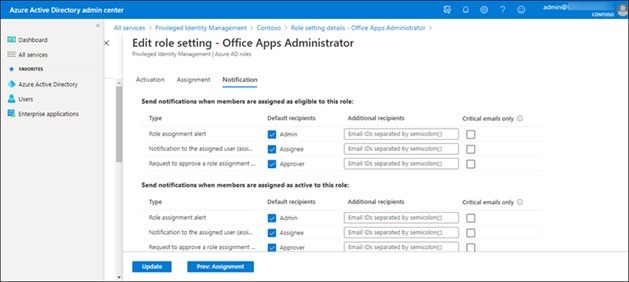

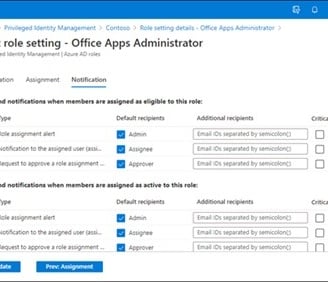

Sélectionnez Notification, à partir de là, nous pouvons configurer pour recevoir une notification lorsqu'un membre est attribué comme éligible au rôle ou lorsqu'un rôle est activé.

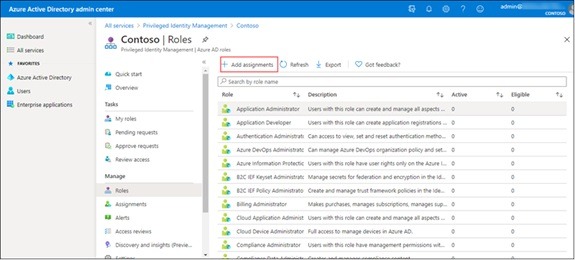

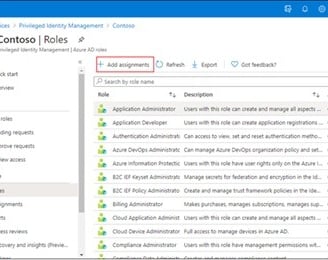

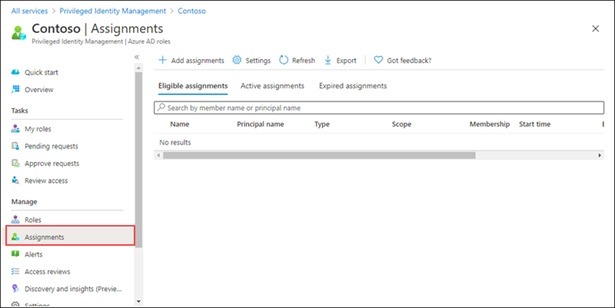

Maintenant, pour attribuer un rôle, dans la page Azure AD Privileged Identity Management sous gérer, cliquez sur Rôles. Cela affiche une liste de rôles pour les autorisations Azure AD.

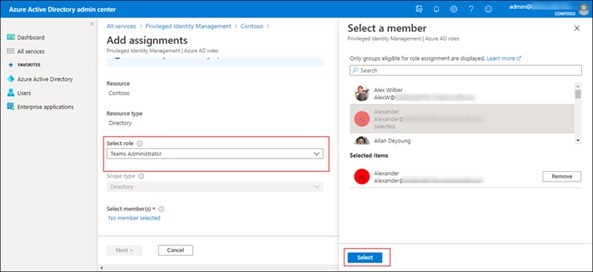

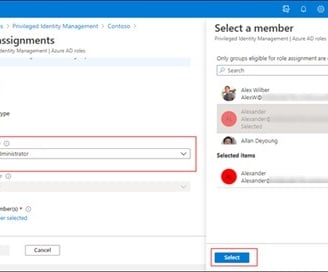

Sélectionnez Ajouter des affectations pour ouvrir la page Ajouter des affectations.

Dans la liste déroulante Sélectionner un rôle, sélectionnez le rôle que vous souhaitez attribuer, puis sous Sélectionner les membres, sélectionnez un membre auquel vous souhaitez attribuer le rôle, puis sélectionnez Suivant.

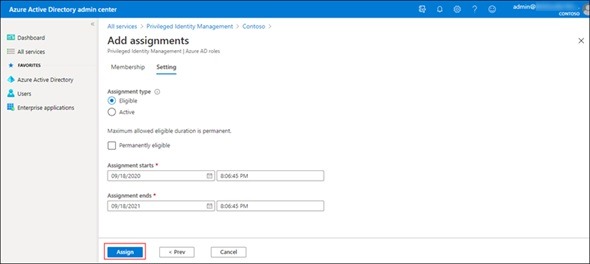

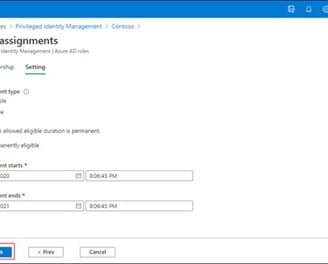

15. Dans la liste Type d'affectation du volet Paramètres d’adhésion, sélectionnez Éligible ou Actif.

o Les affectations éligibles nécessitent qu'un membre du rôle effectue une action pour utiliser le rôle. Les actions peuvent inclure l'exécution d'une vérification d'authentification multifacteur (MFA), la fourniture d'une justification commerciale ou la demande d'approbation auprès des approbateurs désignés.

o Les affectations actives ne nécessitent aucune action du membre pour utiliser le rôle. Les membres désignés comme actifs disposent à tout moment des privilèges attribués au rôle.

16. Pour spécifier une durée d'affectation spécifique, ajoutez des zones de date et d'heure de début et de fin. Une fois terminé, sélectionnez Attribuer pour créer la nouvelle attribution de rôle.

Une fois le rôle attribué, une notification de statut d'attribution s'affiche.

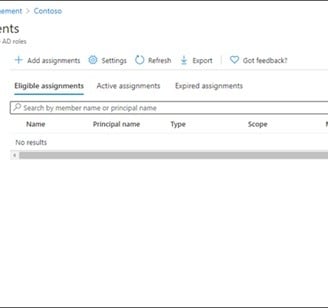

Sélectionnez maintenant Affectations à partir d'ici, vous pouvez vérifier les affectations éligibles, actives et expirées. Vous pouvez également ajouter de nouvelles affectations à partir d'ici.

Vous pouvez en savoir plus sur la gestion des identités privilégiées en vous référant à https://docs.microsoft.com/en-us/azure/active-directory/privileged-identity-management/pim-configure .

2 : Protection contre les menaces.

Vous explorerez le portail de protection contre les menaces Microsoft et Microsoft Secure Score.

Tâche 1 : Explorer le portail de protection contre les menaces MS [lecture seule]

Microsoft Threat Protection est une suite unifiée de défense d'entreprise avant et après violation qui coordonne de manière native la détection, la prévention, l'enquête et la réponse sur les points finaux, les identités, la messagerie et les applications pour fournir une protection intégrée contre les attaques sophistiquées.

3 : Microsoft Defender pour les applications cloud

Vous utiliserez le portail Microsoft Defender pour Cloud Apps pour identifier la sensibilité et la criticité des données et des applications appartenant à une organisation et y remédier.

Tâche 1 : découvrir des applications avec Microsoft Defender pour les applications cloud

Microsoft Cloud App Security est un courtier de sécurité d'accès au cloud (CASB) multimode. Il offre une visibilité riche, un contrôle sur le déplacement des données et des analyses sophistiquées pour identifier et combattre les cybermenaces sur tous vos services cloud.

4 : Protection des informations

Vous apprendrez à classer et à protéger les données de votre organisation à l'aide d'une étiquette de sensibilité.

Tâche 1 : Configuration de l'étiquette et de la stratégie de sensibilité des données

Les étiquettes de sensibilité du cadre Microsoft Information Protection vous permettent de classer et de protéger les données de votre organisation tout en vous assurant que la productivité des utilisateurs et leur capacité à collaborer ne sont pas entravées.

5 : Responsable Conformité

Vous permettra d'explorer les fonctionnalités de Compliance Manager et de Customer LockBox.

Tâche 1 : Explorer Compliance Manager

Compliance Manager mesure vos progrès dans la réalisation d'actions qui contribuent à réduire les risques liés à la protection des données et aux normes réglementaires.

Les nouveaux utilisateurs ne disposeront pas de suffisamment de données pour afficher la conformité dans le centre de conformité. Une fois que vous disposez de suffisamment de données, vous pouvez afficher ces conformités dans le centre de conformité. Explorons maintenant ces fonctionnalités.